Zna se dogoditi da se pojavi potreba za blokiranjem određenog klijenta koji se nalazi u istoj mreži kao ostali. Neki klijent koji se možda zaigra po mreži ili se na toj istoj mreži nalazi oprema kojoj ne bi smio pristupiti svatko. U ovom članku ćemo vidjeti kako napraviti uz pomoć Mikrotik routera blokiranje klijenta iz iste mreže.

Znam znam, sad ste sigurno pomislili zašto jednostavno ne staviti takve stvari u zasebnu mrežu i kroz firewall dati pristup kome treba?

– Da živimo u idealnom svijetu gdje je sve dobro posloženo, da, ovo bi bilo jedino ispravno rješenje.

No kao sistemci i tehničari, sigurno ste se mnogo puta susreli sa situacijom da je nešto složeno na ovaj ili onaj način ali vi svoj posao i dalje morate napraviti.

Za potrebe ovog članka, zamislimo slijedeći scenarij:

- Postoji jedna mreža u koju su spojeni svi (server, klijenti), mreža neka bude 192.168.10.0/24

- Pošto je server na istoj mreži kao klijenti, trenutno mu svi mogu mrežno pristupiti

- IP klijenta koji smije pristupiti serveru: 192.168.10.10/24

- IP servera: 192.168.10.5/24

Ovdje nećemo raspravljati zašto se ne može server prebaciti u svoju zasebnu mrežu. Situacija je takva kakva je i moramo učiniti najbolje što možemo.

Naš zadatak ovdje je blokirati pristup serveru svim klijentima iz iste mreže, osim jednom klijentu koji će smjeti imati pravo pristupa.

Idemo na posao …

U ovom članku korišteno je

- Mikrotik: RB4011iGS+5HacQ2HnD

- RouterOS: 7.2.1

Teorija rada mreže

Prije nego krenemo slagati postavke na Mikrotik routeru, trebamo kratko proći kroz teoriju rada računalnih mreža, da bi bolje shvatili zašto na Mikrotiku postavljamo stvari na određeni način.

Kada postoje više mrežnih segmenata (subnet), na primjer LAN1: 192.168.20.0/24 i LAN2: 192.168.30.0/24, te dvije mreže su same po sebi odvojene i da bi se promet kroz njih odvijao, treba posložiti routing odnosno firewall; ovisno što se želi postići.

Međutim, kad je riječ o istom mrežnom segmentu kao u našem slučaju 192.168.10.0/24, ovdje svi klijenti mogu komunicirati sa svima ostalima u istoj toj mreži, po bilo kojem portu i protokolu. Zašto?

Zato jer tada paketi ne putuju kroz routing tablicu a samim tim ih nema što sprječavati da komuniciraju s ostalim klijentima u istoj mreži. Postoji nešto što se zove broadcast i služi tome da kad jedan klijent treba poslati paket, preko te broadcast adrese šalje svima upit da li tko zna gdje se nalazi željena odredišna adresa. Pošto se u istom mrežnom segmentu promet odvija preko L2 layera odnosno MAC adresa, tada se vrlo lako i brzo nađe kome paket treba isporučiti.

Zato svi uređaji iz iste mreže koji su spojeni u isti switch razmjenjuju pakete direktno međusobno, ništa od paketa ne dolazi do routera.

Ovo je ujedno i objašnjenje zašto u ovakvom scenariju, kada treba upravljati prometom klijenata iz iste mreže, korištenje opcije /IP firewall nije moguće, odnosno nema ga smisla koristiti jer neće ništa raditi – zato jer takvi paketi uopće neće doći do Mikrotika pa Mikrotik neće ništa moći ni raditi.

Blokiranje klijenta iz iste mreže

Sad kad znamo malo teorije i kako paketi putuju po žicama, routerima i switchevima te zašto /IP firewall neće raditi na blokiranju takvog prometa, idemo vidjeti kako ipak složiti da samo jedan klijent može pristupiti serveru prema našem scenariju iz gornjeg primjera.

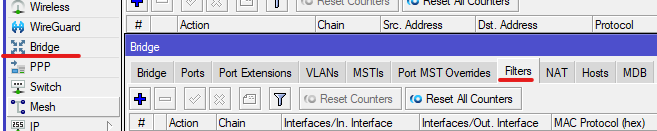

Upravljanje firewall pravilima unutar iste mreže se u Mikrotiku radi odlaskom na

Bridge > Filters

Ovdje ćemo postavljati sva Accept ili Drop pravila koja će se odnositi na klijente iz iste mreže.

Ali i ovdje imamo jednu predradnju koju treba napraviti da bi ovo radilo.

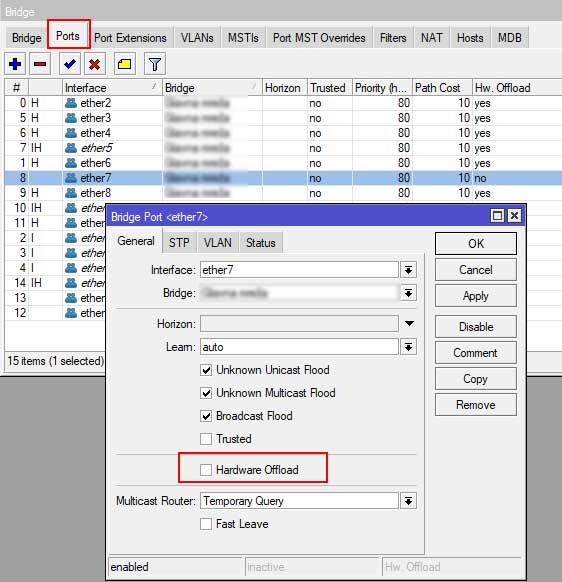

1. Bridge Ports, Hardware Offload

Kod Mikrotika opcija Bridge generalno govoreći služi kao switch.

Na primjer, ako portove 1 do 4 stavite u isti Bridge, ta četiri porta će se ponašati kao da su spojena u isti switch. Time se automatski i odjeljuje od ostatka portova na Mikrotiku jer ostali portovi nisu dodijeljeni u taj Bridge. Također, na taj Bridge se može dodijeli DHCP server koji će samo tom Bridge-u i portovima u njemu dodjeljivati specificirane IP adrese.

Dakle, kroz Bridge se može fino posložiti i razdvojiti mreža po potrebi.

U našem scenariju su svi klijenti u istoj mreži, dakle svi portovi u koje su spojeni klijenti i server se nalaze u istom Bridge-u.

Da bi Bridge firewall (Bridge > Filters) mogao raditi svoj posao, prvo moramo za željeni Bridge Port isključiti opciju Hardware Offloading.

Hardware Offload omogućuje da switch čip na Mikrotiku odmah odrađuje usmjeravanje paketa koji prolaze kroz switch, bez da to mora raditi CPU Mikrotika.

Kad nema te opcije ili je isključena, tada svi paketi prolaze kroz Mikrotik i njegov CPU odrađuje posao usmjeravanja paketa. Zato je Hardware Offload uključeno po default, jer bi u protivnom CPU brzo bio zagušen kad bi sa svih portova dolazio nekakav promet koji bi trebalo obrađivati.

Provjerite na svom Mikrotik uređaju da li ima podršku za Hardware Offload.

Hardware Offload je dovoljno isključiti na samo jednom portu, i to na onom u koji je priključen uređaj za koji želimo kontrolirati promet.

Za naš scenarij ovdje, server je priključen na port 7 u Mikrotiku, zato ćemo za taj port isključiti Hardware Offload kako je prikazano na gornjoj slici.

2. Bridge Filters

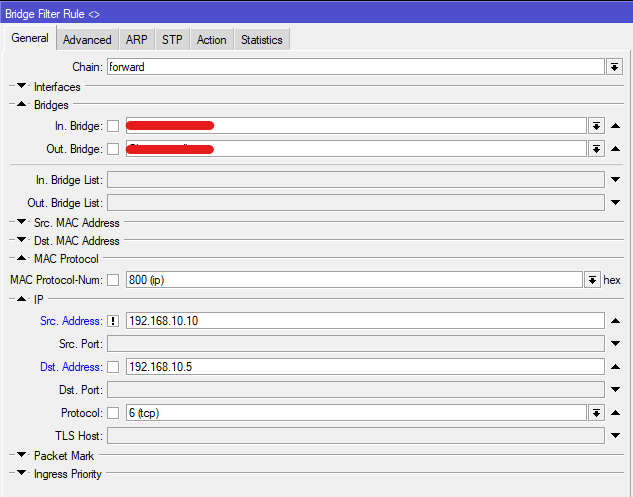

Sad napokon imamo sve spremno za postavljanje pravila za Bridge Filters (firewall).

Za razliku od standardnog firewall-a, ovdje se mogu stavljati MAC adrese uređaja kao Source/Destinaiton ako je to potrebno.

No za ovaj slučaj ćemo i dalje koristiti IP adrese.

Idemo redom:

- Kliknuti na znak plus (+) da se otvori novi unos pravila

- U tabu General, pod Chain odabrati forward

- Pod Bridges odabrati Bridge za koji se ovo radi (za „in“ i „Out“ odabrati isti).

Ovo nije nužno ali je bolje odabrati odmah taj jedan Bridge, da se ne bi neka druga mreža uplela u priču - Pod MAC Protocol-Num odabrati „IP“.

Ovo služi da možemo koristiti IP adrese u pravilima, jer inače radi s MAC adresama - Pod IP stavljamo adrese klijenta i servera na način:

- Source Address: !192.168.10.10

Znak uskličnika „!“ radi negaciju, odnosno govori da bilo koja izvorišna adresa koja nije 192.168.10.10 će biti blokirana.

Ovime dobijemo da samo taj jedan klijent ima pristup. - Destination Address: 192.168.10.5 (adresa servera)

- Protocol: TCP

- Source Address: !192.168.10.10

- U tabu Action, pod Action staviti drop

To je sve.

Ako je sve dobro posloženo, sada svi klijenti iz iste mreže (osim to jednog) više nemaju pristup serveru koji se nalazi u toj istoj mreži.

Ovo se može naravno još finije definirati navođenjem portova ukoliko je potrebno.

Zaključna riječ

Ovime smo dobili da možemo blokirati klijente koji se svi nalaze u istoj mreži. No morali smo to raditi kroz Bridge i isključivanjem Hardware Offload na željenom portu kako bi se zaobišao switch čip jer onda paketi dolaze do Mikrotika i time se njima može upravljati.

Korištenje standardnog firewalla (/IP firewall) neće raditi jer paketi ne dolaze do Mikrotika, sve obavlja switch čip pa time firewall nema čime upravljati.